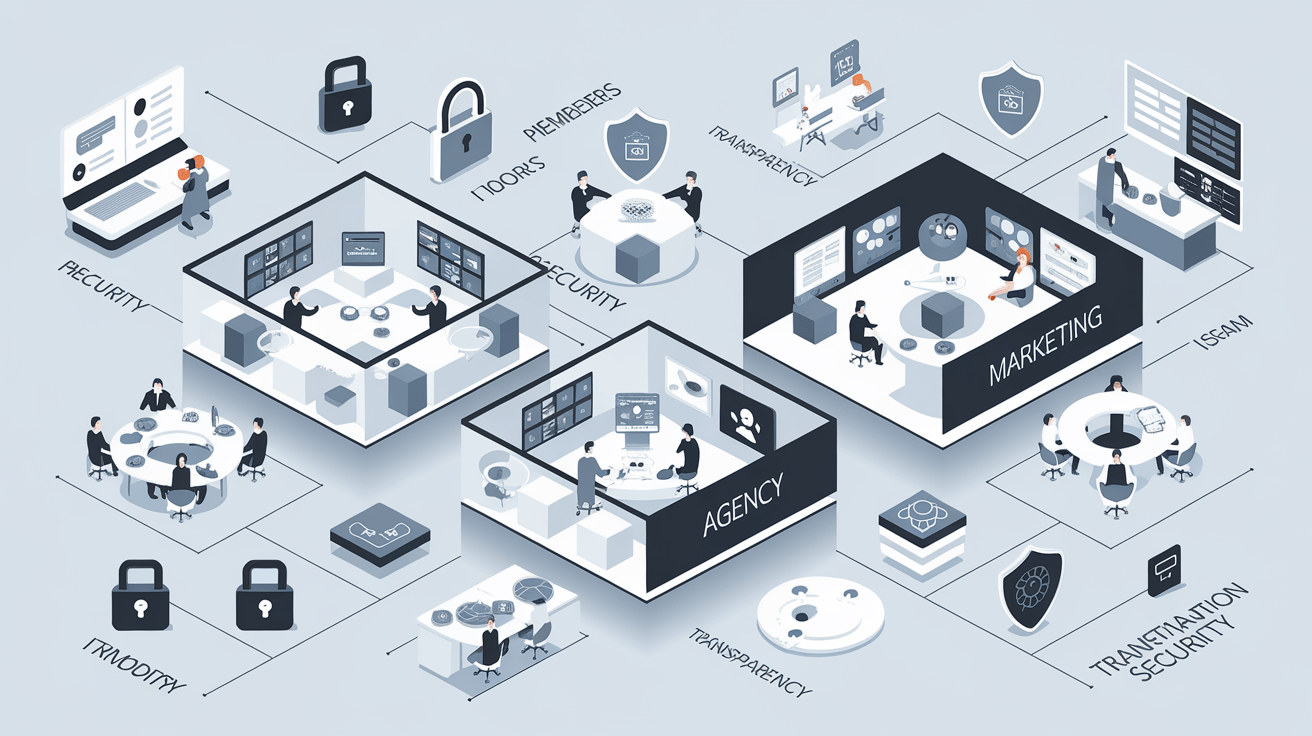

Cybersecurity in der modernen IT-Landschaft: Schutzmaßnahmen und Strategien für Werbeagenturen

Letzte Aktualisierung: Januar 2025

Die digitale Transformation hat die Werbebranche grundlegend verändert. Arbeitsabläufe werden zunehmend digitalisiert. Die Verwaltung sensibler Kundendaten stellt neue Herausforderungen dar. Du stehst als Werbeagentur vor der Herausforderung, Deine digitalen Assets effektiv zu schützen. Dieser Leitfaden basiert auf aktuellen Erkenntnissen des Bundesamts für Sicherheit in der Informationstechnik (BSI). Er bietet Dir praxisnahe Einblicke in moderne Cybersecurity-Strategien.

Die aktuelle Bedrohungslage

Laut dem aktuellen BSI-Lagebericht zur IT-Sicherheit in Deutschland (siehe BSI-Lagebericht) steigt die Bedrohung durch Cyberkriminalität kontinuierlich an. Gerade kleine und mittlere Unternehmen (KMU), zu denen viele Werbeagenturen zählen, sind besonders gefährdet. Das BSI stuft die Bedrohungslage weiterhin als gespannt bis kritisch ein.

Zu den Hauptbedrohungen gehören:

- Ransomware-Angriffe

- Phishing und Social Engineering

- DDoS-Attacken

- Datendiebstahl

- Kompromittierung von Geschäfts-E-Mails (Business Email Compromise)

Rechtliche Grundlagen und Compliance

DSGVO-Anforderungen

Die Datenschutz-Grundverordnung (DSGVO) stellt konkrete Anforderungen an Werbeagenturen. Insbesondere folgende Punkte solltest Du im Blick behalten:

- Dokumentationspflichten

- Führung eines Verzeichnisses von Verarbeitungstätigkeiten

- Dokumentation technischer und organisatorischer Maßnahmen (TOMs)

- Nachweis der Einhaltung der DSGVO-Grundsätze

- Technische und organisatorische Maßnahmen (TOMs)

- Verschlüsselung personenbezogener Daten

- Gewährleistung der Vertraulichkeit und Integrität

- Regelmäßige Überprüfung und Evaluierung der Schutzmaßnahmen

ISO 27001

Die internationale Norm ISO 27001 definiert wichtige Anforderungen, mit denen Du die Informationssicherheit in Deiner Agentur nachweislich erhöhen kannst:

- Etablierung eines dokumentierten Managementsystems

- Regelmäßige Risikobeurteilungen

- Implementierung von Sicherheitskontrollen

- Kontinuierliche Verbesserung

(Hinweis: Ein tiefergehender Artikel zur ISO 27001 für Marketingagenturen ist in Planung. Dort erfährst Du mehr über die konkrete Umsetzung und Zertifizierung.)

Grundlegende Sicherheitsmaßnahmen

Zugriffsschutz und Authentifizierung

Basierend auf den Empfehlungen des BSI sind folgende Maßnahmen essenziell:

- Implementierung von Multi-Faktor-Authentifizierung (MFA)

- Rollenbasierte Zugriffskontrolle

- Regelmäßige Überprüfung von Zugriffsrechten

- Sichere Passwort-Richtlinien (z. B. Komplexitätsanforderungen und regelmäßige Updates)

Datensicherung

Das BSI empfiehlt dringend eine robuste Backup-Strategie, zum Beispiel nach dem 3-2-1-Prinzip:

- 3 Kopien Deiner Daten

- 2 unterschiedliche Speichermedien (z. B. lokale Festplatte und Cloud-Speicher)

- 1 Kopie an einem externen bzw. vom Netzwerk getrennten Ort

Zusätzlich sind folgende Punkte relevant:

- Verschlüsselung der Backups

- Regelmäßige Tests der Wiederherstellungsprozeduren

- Offline-Backups als Schutz vor Ransomware

Technische Schutzmaßnahmen

Netzwerksicherheit

Ein sicheres Netzwerk bildet das Fundament für Deine IT-Umgebung. Nach dem BSI-Grundschutz sollten folgende Komponenten zum Einsatz kommen:

- Aktuelle Firewall-Systeme

- Netzwerksegmentierung (Trennung von sensiblen Systemen und öffentlichen Bereichen)

- Verschlüsselte Kommunikation (TLS 1.3)

- VPN für Remote-Zugriffe (z. B. für Mitarbeiter im Homeoffice)

Endpoint Security

Um die Endgeräte – Laptops, Desktops, Smartphones – in Deinem Unternehmen zu schützen, sind folgende Maßnahmen zentral:

- Aktuelle Antivirensoftware

- Regelmäßige Sicherheitsupdates (Betriebssysteme, Anwendungen, Browser)

- Festplattenverschlüsselung (z. B. BitLocker unter Windows oder FileVault unter macOS)

- Mobile Device Management (MDM) für Smartphones und Tablets

Mitarbeiterschulung und Security Awareness

Das BSI betont, dass Mitarbeiterschulungen ein zentraler Faktor für Cybersecurity sind. Regelmäßige Trainings sollten deshalb fester Bestandteil Deines Sicherheitskonzepts sein:

- Erkennung von Phishing-E-Mails (Muster, Absender, Links)

- Sicherer Umgang mit Kundendaten (Verschlüsselung, Transport, Aufbewahrung)

- Passwort-Hygiene (Verwendung von Passwortmanagern, eindeutige Passwörter)

- Social Engineering Prävention (Bewusstsein für Manipulationstechniken)

Incident Response

Ein dokumentierter Notfallplan (Incident Response Plan) ist für den Ernstfall entscheidend. Er sollte klar regeln:

- Definierte Verantwortlichkeiten (Wer kümmert sich um was?)

- Eskalationsprozesse (Ab wann wird das Management informiert?)

- Kommunikationsstrategien (Wie und wann werden Kunden, Partner oder Behörden informiert?)

- Wiederherstellungsprozeduren (Wie wird das System schnell und sicher wieder in Betrieb genommen?)

Praxisempfehlungen für Werbeagenturen

Basierend auf dem BSI-Grundschutz ergeben sich für Dich folgende Handlungsempfehlungen:

1. Risikobewertung durchführen

- Identifikation kritischer Assets (z. B. Kundendaten, Kreativ-Assets, interne Tools)

- Bewertung potenzieller Schwachstellen (z. B. unverschlüsselte Datenspeicherung, veraltete Systeme)

- Dokumentation von Schutzmaßnahmen (Welche Lösungen sind bereits vorhanden?)

2. Basis-Absicherung implementieren

- Aktueller Virenschutz auf allen Endgeräten

- Regelmäßige Updates (Betriebssystem, Software, Plugins)

- Sichere Backup-Strategie (3-2-1-Prinzip, Offline-Backups)

- Mitarbeiterschulung (Awareness-Trainings und regelmäßige Wiederholungen)

3. Kontinuierliche Verbesserung

- Regelmäßige Sicherheitsaudits (Selbst- und Fremdaudits)

- Anpassung an neue Bedrohungen (Beobachtung aktueller Cybersecurity-Trends)

- Aktualisierung der Dokumentation (z. B. Notfallpläne, Richtlinien)

Weiterführende Ressourcen

Dieser Artikel basiert auf offiziellen Empfehlungen des BSI und wird regelmäßig aktualisiert. Für die aktuellsten Informationen zu spezifischen Sicherheitsmaßnahmen empfiehlt es sich, direkt die verlinkten Quellen zu konsultieren.

Möchtest Du mehr über die ISO 27001 erfahren? Schau Dir ihre praktische Anwendung in Marketing- und Werbeagenturen im weiteren Artikel an. Dort findest Du detailliertere Informationen. Dort gehen wir tiefer auf den Zertifizierungsprozess und die konkreten Umsetzungsschritte ein.